Cara mengelola akses dan izin – Dalam lanskap digital saat ini, mengelola akses dan izin sangat penting untuk menjaga keamanan dan integritas data serta sistem.

Cara mengelola akses dan izin melibatkan pengaturan hak pengguna, membatasi akses ke sumber daya, melakukan audit akses, menerapkan otentikasi multi-faktor, dan mendidik pengguna.

Mengelola Izin Pengguna

Mengelola izin pengguna sangat penting untuk memastikan keamanan dan integritas sistem. Hal ini memungkinkan administrator untuk mengontrol akses ke sumber daya dan informasi sensitif, mencegah akses yang tidak sah dan melindungi data dari penyalahgunaan.

Cara mengelola akses dan izin sangat penting untuk melindungi informasi rahasia. Dengan membatasi akses hanya kepada individu yang berwenang, organisasi dapat mengurangi risiko pencurian data, kebocoran, atau penyalahgunaan. Selain itu, menerapkan prinsip “need-to-know” dan tinjauan akses secara berkala dapat membantu memastikan bahwa informasi hanya dibagikan kepada mereka yang membutuhkannya.

Dengan menggabungkan langkah-langkah ini dengan praktik perlindungan informasi rahasia lainnya, organisasi dapat secara efektif melindungi data sensitif mereka dari akses yang tidak sah.

Mendefinisikan Peran dan Izin

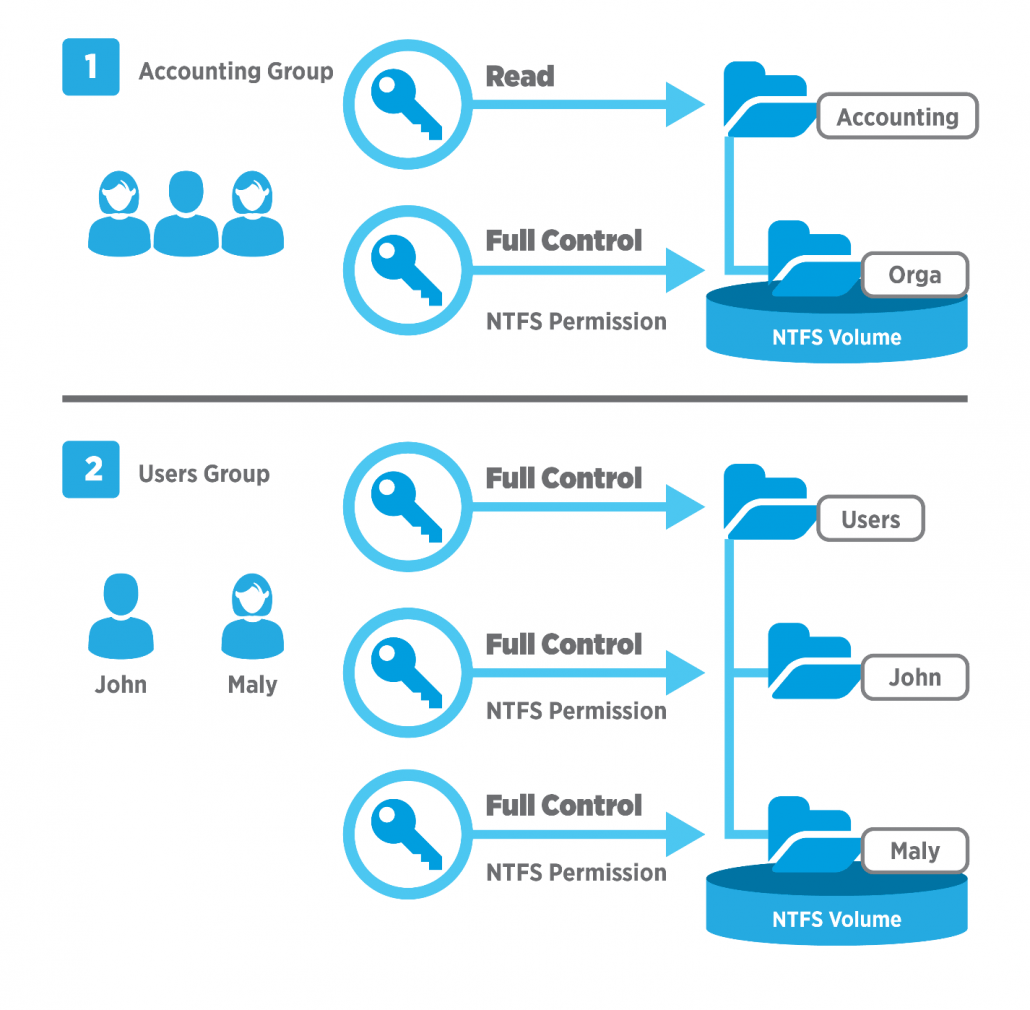

Peran pengguna mendefinisikan serangkaian izin yang diberikan kepada pengguna. Peran dapat ditetapkan berdasarkan departemen, tanggung jawab pekerjaan, atau tingkat senioritas. Izin menentukan operasi spesifik yang dapat dilakukan pengguna, seperti membuat, membaca, memperbarui, atau menghapus data.

Cara mengelola akses dan izin merupakan aspek krusial dalam meningkatkan keamanan siber untuk bisnis kecil . Dengan membatasi akses ke data dan sumber daya sensitif hanya kepada individu yang berwenang, bisnis dapat meminimalkan risiko pelanggaran data. Proses ini melibatkan penetapan peran dan tanggung jawab yang jelas, serta memantau dan meninjau akses secara teratur.

Pengelolaan akses dan izin yang efektif adalah landasan keamanan siber yang kuat, memastikan bahwa hanya individu yang dipercaya yang dapat mengakses informasi penting.

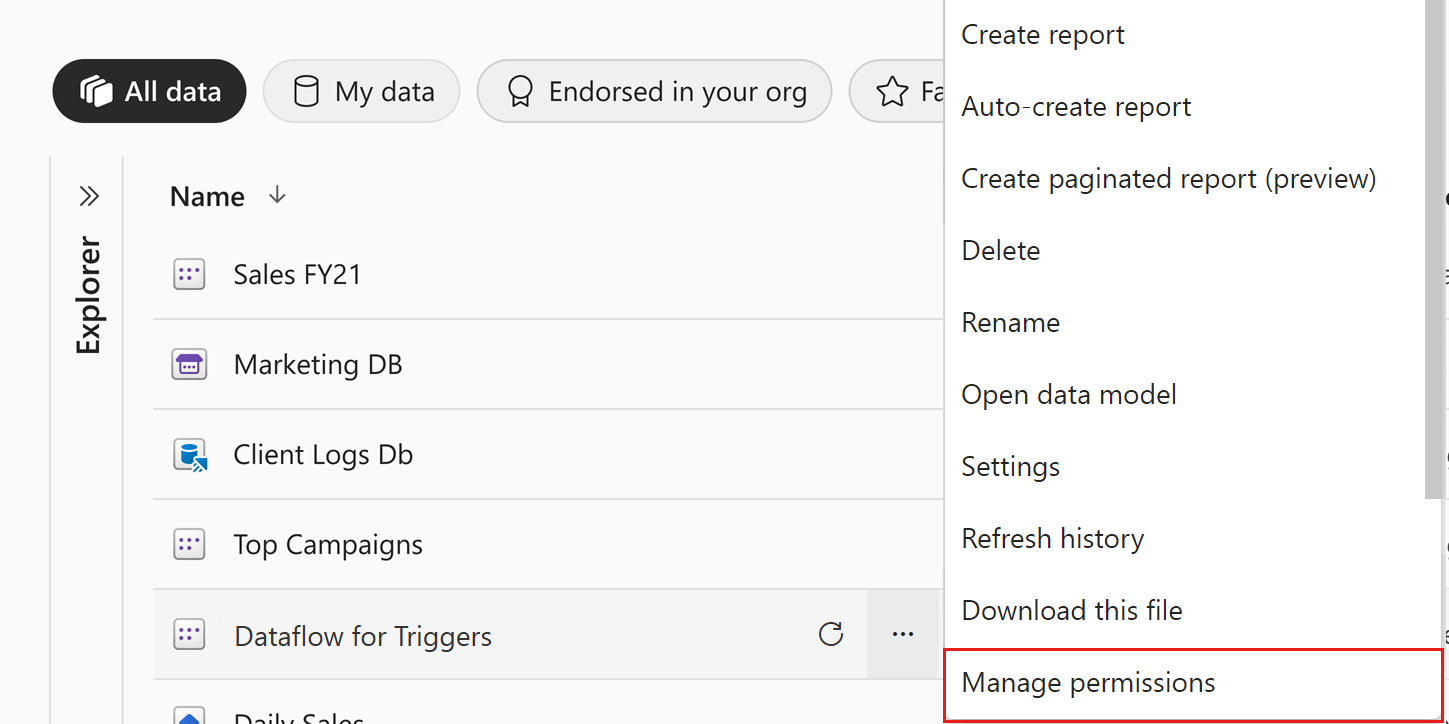

Menetapkan Peran dan Izin

Administrator dapat menetapkan peran dan izin melalui antarmuka manajemen atau alat baris perintah. Saat menetapkan peran, penting untuk mempertimbangkan prinsip hak istimewa minimum, yang menyatakan bahwa pengguna hanya boleh diberikan izin yang mereka butuhkan untuk menjalankan tugasnya secara efektif.

Cara mengelola akses dan izin sangat penting untuk keamanan siber. Untuk memastikan bahwa sistem dan data terlindungi, perlu dilakukan audit keamanan siber secara teratur ( Cara melakukan audit keamanan siber ). Audit ini akan mengidentifikasi kerentanan dan kelemahan dalam sistem, sehingga dapat diambil langkah-langkah untuk mengatasinya.

Dengan mengelola akses dan izin secara efektif, organisasi dapat mengurangi risiko pelanggaran keamanan dan melindungi aset mereka yang berharga.

Menambahkan dan Menghapus Pengguna dari Peran

Pengguna dapat ditambahkan atau dihapus dari peran sesuai kebutuhan. Saat menambahkan pengguna ke peran, administrator harus memverifikasi bahwa pengguna memiliki otoritas yang diperlukan untuk menjalankan tugas yang terkait dengan peran tersebut. Saat menghapus pengguna dari peran, administrator harus memastikan bahwa tidak ada celah keamanan yang tersisa.

Praktik Terbaik untuk Menetapkan Izin

Untuk menetapkan izin secara efektif, beberapa praktik terbaik harus diikuti:

- Prinsip Hak Istimewa Minimum:Berikan pengguna hanya izin yang mereka butuhkan untuk melakukan tugas mereka.

- Peninjauan Berkala:Tinjau izin secara berkala untuk memastikan bahwa izin masih sesuai dan tidak ada akses yang tidak sah.

- Audit dan Pemantauan:Audit dan pantau aktivitas pengguna untuk mendeteksi setiap aktivitas yang tidak biasa atau mencurigakan.

- Otomatisasi:Gunakan alat otomatisasi untuk mengelola izin dan peran, mengurangi kesalahan manusia dan meningkatkan efisiensi.

Mengontrol Akses ke Sumber Daya

Mengontrol akses ke sumber daya sangat penting untuk menjaga keamanan dan privasi data. Berbagai mekanisme dapat digunakan untuk membatasi akses ke file, folder, dan aplikasi tertentu, memastikan hanya pengguna yang berwenang yang dapat mengakses informasi sensitif.

Daftar Kontrol Akses (ACL)

Daftar Kontrol Akses (ACL) adalah mekanisme yang memungkinkan administrator untuk menentukan pengguna atau grup mana yang memiliki akses ke sumber daya tertentu. ACL dapat dikonfigurasi untuk memberikan berbagai tingkat akses, seperti baca, tulis, dan eksekusi. Pengaturan ini dapat diterapkan pada file, folder, dan aplikasi individual.

- Mengatur ACL pada Sistem Operasi:Sistem operasi seperti Windows dan Linux menyediakan fitur untuk mengonfigurasi ACL. Administrator dapat menggunakan antarmuka pengguna grafis (GUI) atau baris perintah untuk menetapkan izin akses.

- Mengatur ACL pada Aplikasi:Beberapa aplikasi, seperti server database dan sistem manajemen dokumen, juga menyediakan fitur untuk mengelola ACL. Ini memungkinkan administrator untuk memberikan izin akses yang lebih terperinci dalam konteks aplikasi tertentu.

Peran Sistem Operasi dan Perangkat Lunak Keamanan

Sistem operasi dan perangkat lunak keamanan memainkan peran penting dalam mengelola akses. Sistem operasi menyediakan mekanisme dasar untuk mengonfigurasi izin akses, sementara perangkat lunak keamanan dapat memberikan lapisan perlindungan tambahan.

Mengelola akses dan izin yang tepat sangat penting untuk mencegah serangan siber. Hal ini mencakup mengontrol siapa yang dapat mengakses informasi sensitif, seperti data pelanggan dan keuangan. Cara melindungi bisnis dari serangan siber mengharuskan adanya langkah-langkah keamanan yang komprehensif, termasuk manajemen akses yang ketat.

Dengan menerapkan praktik pengelolaan akses yang efektif, bisnis dapat meminimalkan risiko pelanggaran data dan menjaga integritas informasi penting.

- Sistem Operasi:Sistem operasi mengelola akses ke sumber daya sistem, seperti file dan proses. Ini menyediakan mekanisme untuk otentikasi pengguna, otorisasi akses, dan audit aktivitas.

- Perangkat Lunak Keamanan:Perangkat lunak keamanan, seperti firewall dan sistem deteksi intrusi, dapat membantu mengidentifikasi dan mencegah akses yang tidak sah ke sumber daya. Ini dapat memantau lalu lintas jaringan, mendeteksi aktivitas mencurigakan, dan memblokir akses dari pengguna yang tidak berwenang.

Melakukan Audit Akses

Audit akses sangat penting untuk memastikan bahwa hanya pengguna yang berwenang yang memiliki akses ke informasi sensitif. Proses ini melibatkan peninjauan dan pemantauan akses pengguna secara teratur untuk mengidentifikasi izin yang berlebihan atau tidak sah.

Alat dan Teknik untuk Audit Akses

- Pemindai Kerentanan: Alat ini memindai sistem untuk mencari kerentanan, termasuk masalah izin yang berlebihan.

- Log Aktivitas: Meninjau log aktivitas dapat membantu mengidentifikasi pengguna yang mengakses data sensitif atau melakukan aktivitas tidak biasa.

- Analisis Peran: Meninjau peran pengguna dapat membantu mengidentifikasi pengguna yang memiliki akses berlebihan ke informasi.

Pentingnya Pencatatan Aktivitas Akses

Mencatat aktivitas akses sangat penting untuk tujuan audit. Catatan ini dapat digunakan untuk:

- Menyelidiki pelanggaran keamanan.

- Memastikan kepatuhan terhadap peraturan.

- Meningkatkan keamanan dengan mengidentifikasi pola akses yang tidak biasa.

Mengimplementasikan Otentikasi Multi-Faktor

Otentikasi multi-faktor (MFA) merupakan langkah keamanan tambahan yang mengharuskan pengguna memberikan lebih dari satu bentuk bukti identitas saat mengakses sistem atau akun. Hal ini meningkatkan keamanan dengan mempersulit penyerang untuk mengakses akun, bahkan jika mereka memiliki kredensial login.

Metode Otentikasi MFA

- Faktor Pengetahuan:Sesuatu yang diketahui pengguna, seperti kata sandi atau PIN.

- Faktor Kepemilikan:Sesuatu yang dimiliki pengguna, seperti ponsel atau token keamanan.

- Faktor Biometrik:Karakteristik fisik unik pengguna, seperti sidik jari atau pengenalan wajah.

Kelebihan MFA

- Peningkatan Keamanan:MFA mempersulit penyerang untuk mengakses akun karena mereka memerlukan beberapa bentuk identifikasi.

- Perlindungan dari Pengambilalihan Akun:MFA mencegah penyerang mengambil alih akun meskipun mereka memiliki kata sandi.

- Kepatuhan Peraturan:Beberapa industri dan peraturan memerlukan MFA untuk melindungi data sensitif.

Pertimbangan Keamanan dan Kemudahan Penggunaan, Cara mengelola akses dan izin

Saat mengimplementasikan MFA, penting untuk mempertimbangkan faktor keamanan dan kemudahan penggunaan. Faktor keamanan meliputi kekuatan metode otentikasi, sementara kemudahan penggunaan berkaitan dengan kemudahan pengguna mengakses akun mereka.

Cara mengelola akses dan izin merupakan aspek penting dalam menjaga keamanan data pribadi di internet. Dengan membatasi akses hanya pada individu yang berwenang, kita dapat mengurangi risiko kebocoran data. Seperti yang dibahas dalam artikel “Cara mengamankan data pribadi di internet” ini , mengelola akses dan izin sangat penting untuk melindungi informasi sensitif dari pihak yang tidak berwenang.

Dengan menerapkan langkah-langkah seperti menggunakan kata sandi yang kuat, mengaktifkan autentikasi dua faktor, dan memantau aktivitas pengguna secara teratur, kita dapat memastikan bahwa data pribadi kita tetap aman dan terlindungi.

Mendidik Pengguna tentang Akses dan Izin

Mendidik pengguna tentang praktik terbaik akses dan izin sangat penting untuk menjaga keamanan data dan sistem. Dengan memberikan pelatihan yang komprehensif, organisasi dapat memastikan bahwa pengguna memahami konsekuensi penggunaan izin yang tidak sah atau berlebihan, serta pentingnya melaporkan potensi pelanggaran.

Pelatihan ini harus mencakup topik-topik berikut:

Jenis-Jenis Izin dan Akses

- Definisi izin dan akses

- Jenis-jenis izin (misalnya, baca, tulis, eksekusi)

- Jenis-jenis akses (misalnya, pengguna, grup, peran)

Praktik Terbaik Penggunaan Izin

- Prinsip hak istimewa paling sedikit

- Menggunakan izin yang tepat untuk setiap pengguna atau grup

- Meninjau izin secara teratur

Konsekuensi Penggunaan Izin yang Tidak Sah

- Pelanggaran keamanan data

- Kerusakan sistem

- Tanggung jawab hukum

Pelaporan Potensi Pelanggaran

Pengguna harus memahami pentingnya melaporkan potensi pelanggaran akses atau izin yang mencurigakan. Hal ini dapat membantu organisasi mengidentifikasi dan mengatasi masalah keamanan secara cepat dan efektif.

Penutup

Dengan menerapkan praktik terbaik ini, organisasi dapat melindungi informasi sensitif, mencegah akses tidak sah, dan memastikan kepatuhan terhadap peraturan.

Informasi Penting & FAQ: Cara Mengelola Akses Dan Izin

Apa itu manajemen akses?

Manajemen akses adalah proses mengontrol siapa yang dapat mengakses sistem, data, dan sumber daya.

Mengapa penting untuk mengelola izin pengguna?

Mengelola izin pengguna memastikan bahwa hanya individu yang berwenang yang memiliki akses ke informasi dan sumber daya yang mereka butuhkan.

Apa itu audit akses?

Audit akses adalah proses meninjau dan memantau akses pengguna untuk mengidentifikasi izin yang berlebihan atau tidak sah.